2 月 7 日消息,科技媒体 bleepingcomputer 昨日(2 月 6 日)发布博文,报道称微软发出示警,有攻击者正利用网上公开的 ASP.NET 静态密钥,通过 ViewState 代码注入攻击部署恶意软件。

微软威胁情报专家近期发现,一些开发者在软件开发中使用了在代码文档和代码库平台上公开的 ASP.NET validationKey 和 decryptionKey 密钥(这些密钥原本设计用于保护 ViewState 免遭篡改和信息泄露)。

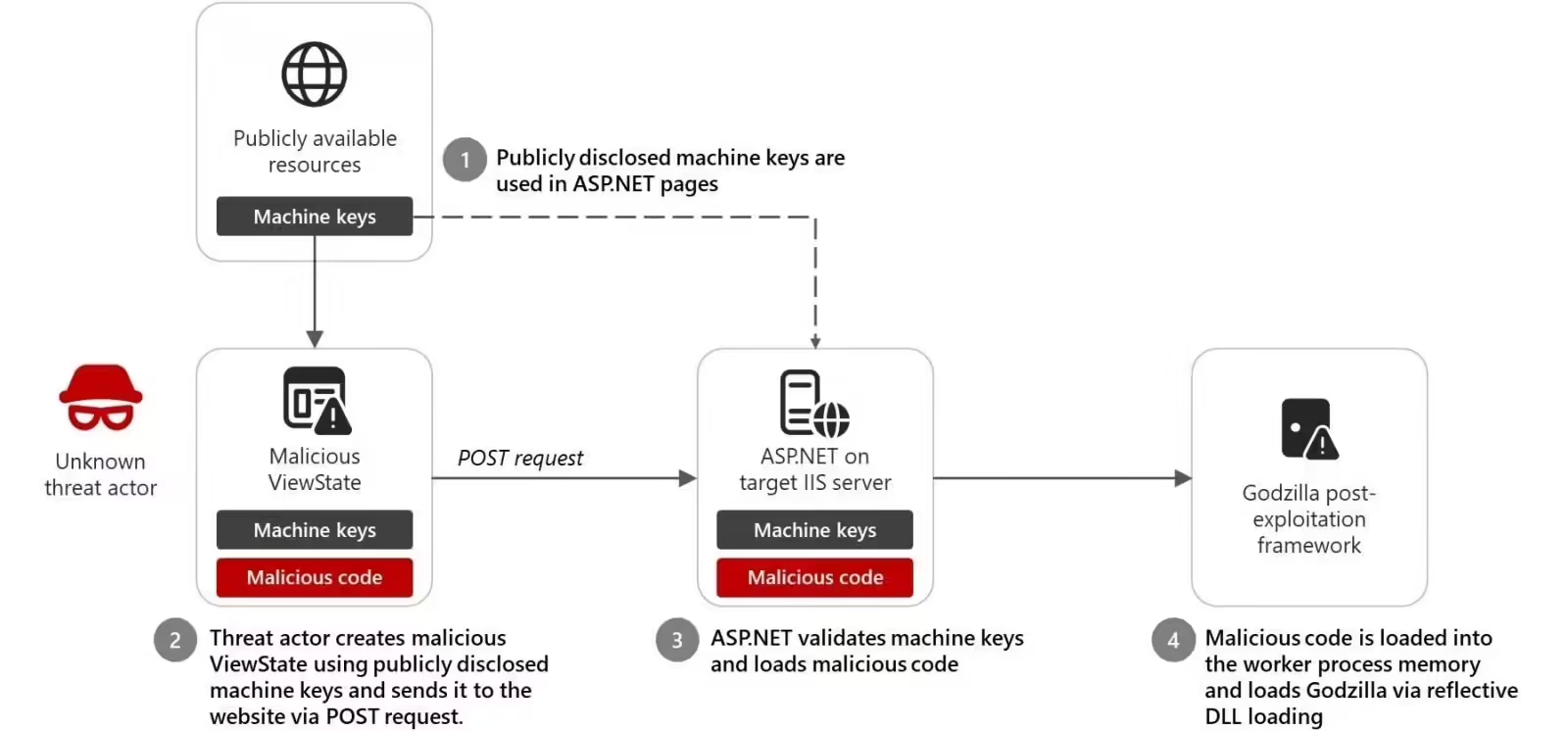

然而,攻击者也利用这些公开的密钥进行代码注入攻击,通过附加伪造的消息认证码(MAC)创建恶意 ViewState(ViewState 由 ASP.NET Web 窗体用于控制状态和保存页面信息)。

攻击者通过 POST 请求将恶意 ViewState 发送到目标服务器,目标服务器上的 ASP.NET Runtime 使用正确的密钥解密,并验证了攻击者伪造的 ViewState 数据,随后将恶意 ViewState 加载到工作进程内存中并执行,让攻击者得以在 IIS 服务器上远程执行代码并部署其他恶意载荷。

IT之家援引博文介绍,微软于 2024 年 12 月观察到一起攻击事件,攻击者使用公开的密钥向目标互联网信息服务(IIS) Web 服务器部署了 Godzilla 后渗透框架,该框架具有恶意命令执行和 Shellcode 注入功能。

微软已识别出超过 3000 个公开的密钥,这些密钥都可能被用于 ViewState 代码注入攻击。以往已知的 ViewState 代码注入攻击多使用从暗网论坛购买的被盗密钥,而这些公开的密钥存在于多个代码库中,开发者可能直接将其复制到代码中而未进行修改,因此风险更高。

微软还分享了使用 PowerShell 或 IIS 管理器控制台在 web.config 配置文件中移除或替换 ASP.NET 密钥的详细步骤,并从其公开文档中删除了密钥示例,以进一步阻止这种不安全的做法。

微软警告,如果已经发生利用公开密钥的攻击,仅仅轮换密钥不足以解决攻击者可能建立的后门或持久化机制以及其他后渗透活动,可能需要进一步调查。