真实事件:一次下载,满盘皆输

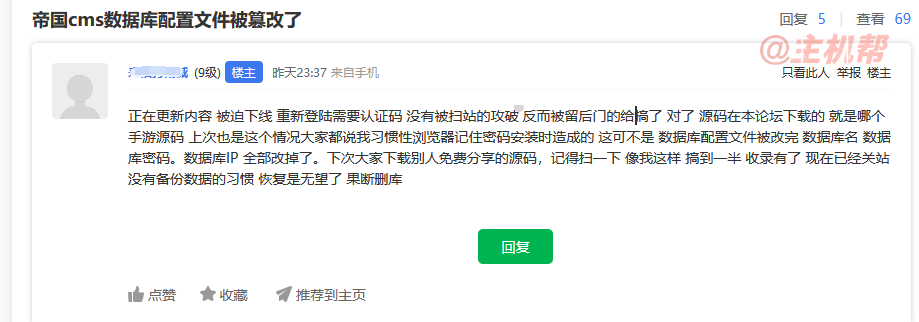

“正在更新内容,突然被强制下线,重新登录发现数据库全被改了!”近日,一位论坛用户发帖控诉,自己从某论坛下载的“免费手游源码”竟暗藏后门,导致网站数据库配置文件(库名、密码、IP)遭恶意篡改。更痛心的是,因没有备份习惯,数据彻底丢失,只能关站删库。

该用户无奈表示:“源码在本论坛下载的,上次出问题大家怪我没改密码,这次实锤是代码自带后门!”此前,他辛苦运营的网站已积累部分收录,如今一切归零。

漏洞拆解:免费代码的“致命陷阱”

1. 后门如何植入?

攻击者常将恶意代码伪装成“功能模块”,例如:

- 在

config.php中添加远程控制脚本; - 利用伪装的“授权验证”程序,窃取服务器权限;

- 修改数据库连接文件,预留操控入口。

2. 攻击者做了什么?

- 偷家式篡改:直接修改数据库配置,切断用户控制权;

- 潜伏性破坏:初期正常运营,待网站有流量后突然发难;

- 无痕擦除:不触发常规安全警报,让恢复备份都成奢望。

3. 为什么容易中招?

- 贪便宜心理:迷信“免费破解版”,忽视正版授权;

- 盲目信任论坛:误以为热门帖子=安全可靠;

- 省事思维:跳过代码扫描,直接部署上线。

防御指南:三招守住数据命门

第一招:下载前“查户口”

- 看来源:GitHub开源项目 > 技术社区 > 无名小论坛;

- 查作者:是否持续更新?有无官方认证标识?

- 比哈希:对照官方发布的MD5/SHA值,揪出篡改文件。

第二招:部署时“上保险”

- 沙盒测试:用Docker搭建隔离环境试运行;

- 敏感文件监控:对

/config、/database目录设置“只读”权限; - 关后门:删除源码中非必要的远程调用接口。

第三招:运营后“留后路”

- 321备份法则:3份备份,2种介质,1份离线;

- 实时告警:用云监控工具(如阿里云云监控)盯紧数据库变更;

- 权限隔离:数据库账户禁用ROOT权限,按需分配读写许可。

用户亲历的3个灵魂拷问

- “免费代码能商用吗?”

→ 多数暗藏法律风险!尤其手游源码可能涉侵权素材,当心律师函警告。 - “代码扫不出病毒就安全?”

→ 错!后门未必是病毒,人工审查关键代码才是王道。 - “小网站也会被盯上?”

→ 攻击者专挑“小白站长”,批量种马薅数据,你的用户信息可能正在暗网打折卖!

说人话总结

用论坛免费源码就像吃陌生人给的糖果——可能很甜,但更可能毒发身亡。

- 要资源?去官网!

- 图省事?学检测!

- 怕丢数据?勤备份!

记住:天上掉的“馅饼”,多半是黑客撒的“鱼饵”。