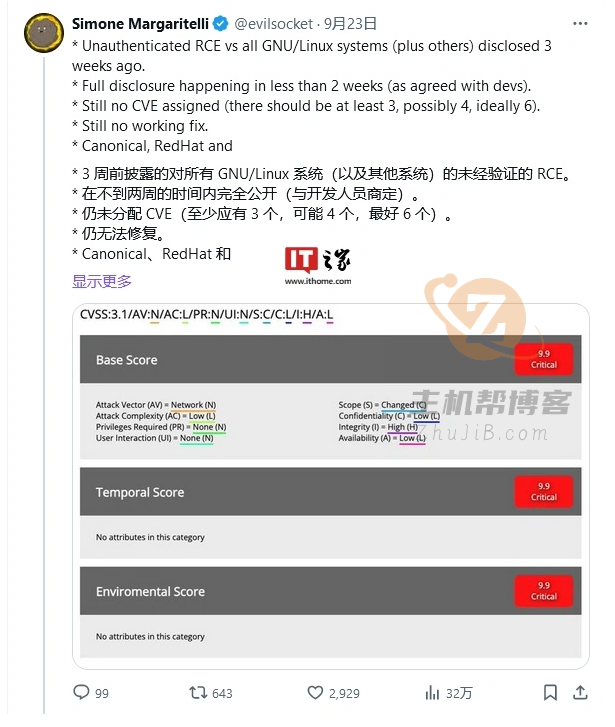

近期,Linux 社区曝出了一个严重的远程代码执行(RCE)漏洞,该漏洞已存在约10年,影响几乎所有的 GNU/Linux 发行版。这个漏洞的破坏力极强,预估的 CVSS 评分达到了9.9分(满分为10分),表明其潜在的危害性极高。

目前,相关的修复补丁尚未发布,但用户可以采取一些临时措施来缓解风险,例如禁用或移除 cups-browsed 服务、更新 CUPS 安装以及阻止对 UDP 端口 631 的访问。

研究人员 Simone Margaritelli 首先在社交媒体上披露了这些 RCE 漏洞,并已通知相关开发团队。开发团队正在紧急处理此事,并计划在未来两周内完全披露漏洞详情。由于漏洞的复杂性和部分开发者对漏洞影响的争论,修复进度受到了一定影响。

Margaritelli 消息,目前没有修复补丁,用户可以尝试以下缓解方案:

禁用或者移除 cups-browsed 服务

更新 CUPS 安装,以便在安全更新可用时引入安全更新。

阻止对 UDP 端口 631 的访问,并考虑关闭 DNS-SD。

如果 631 端口无法直接访问,攻击者可能会通过欺骗 zeroconf、mDNS 或 DNS-SD 广告来实现攻击。