Web应用程序防火墙(WAF)是一种防火墙,通过过滤、监控和阻止恶意Web流量和应用程序层攻击(如DDoS、SQL注入、cookie操纵、跨站脚本(XSS)、跨站伪造和文件包含)来保护Web应用程序和API。

作为第7层防御,WAF专注于Web应用程序和互联网之间的流量。它们在Web应用程序和Web服务器接受请求之前检测和响应恶意请求的能力为企业(及其客户)提供了基本的安全性。

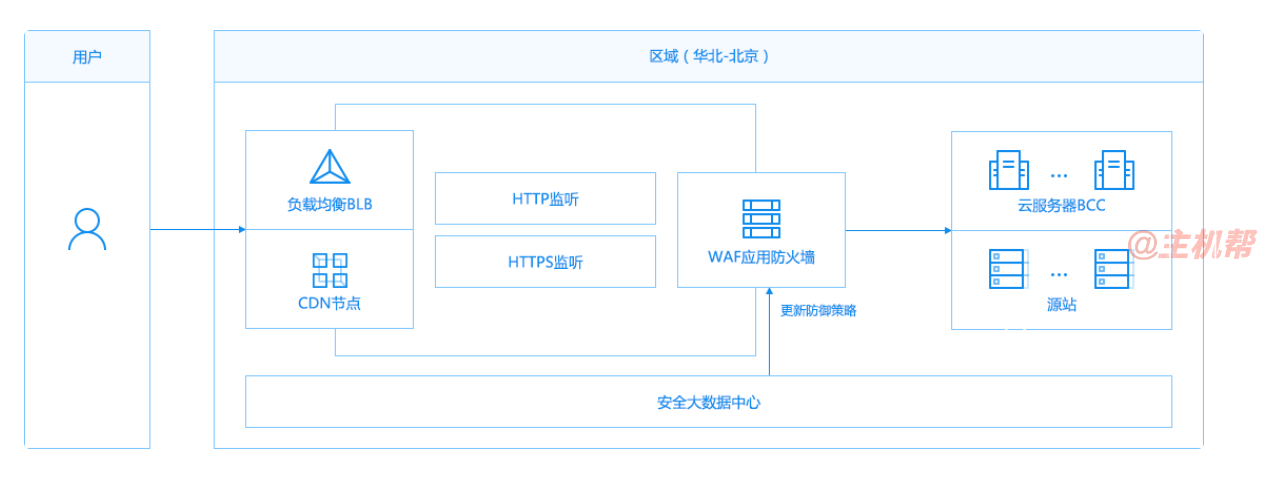

以下是WAF防护的详细原理:

1. 流量过滤

- 代理模式:WAF通常作为Web应用和客户端之间的中介,所有进出Web应用的流量都必须经过WAF的检查。

- 流量检查:WAF会对HTTP/HTTPS请求进行深度检查,分析请求的头部、参数、Cookie、URL等信息,判断其是否符合预定义的安全策略。

2. 规则匹配

- 预定义规则:WAF内置了大量安全规则,这些规则基于常见的Web攻击模式(如SQL注入、XSS攻击、CSRF攻击等)。

- 正则表达式:通过正则表达式匹配请求中的恶意模式,例如检测SQL注入时,会检查请求中是否包含SQL语句的关键字(如

SELECT、DROP等)。 - 签名规则:WAF会维护一个攻击签名库,用于识别已知的攻击模式。

3. 行为分析

- 异常行为检测:WAF会分析请求的频率、来源IP的行为模式等,识别异常行为(如暴力破解、CC攻击等)。

- 机器学习:一些高级WAF会使用机器学习算法,通过学习正常流量的特征,自动识别未知的攻击模式。

4. 防护策略

- 阻断恶意流量:当检测到恶意请求时,WAF会直接阻断该请求,防止其到达Web应用。

- 限流与限速:对于高频请求(如CC攻击),WAF会限制请求的频率或速率。

- 验证码验证:在某些情况下,WAF会要求客户端通过验证码验证,以区分人类用户和自动化攻击工具。

- IP封禁:对于多次攻击的IP地址,WAF可以将其加入黑名单,直接拒绝其访问。

5. 实时监控与日志记录

- 实时监控:WAF会实时监控Web应用的流量,及时发现和响应潜在威胁。

- 日志记录:WAF会记录所有检测到的攻击事件,生成详细的日志,方便管理员进行分析和溯源。

6. 动态防护

- 自动更新规则:WAF的规则库会定期更新,以应对新出现的攻击手段。

- 自适应防护:根据流量模式的变化,WAF会动态调整防护策略,确保在不同场景下的最佳防护效果。

总结

WAF通过流量过滤、规则匹配、行为分析和动态防护等机制,能够有效识别和拦截针对Web应用的攻击,保护Web应用的安全性和可用性。它不仅可以防御已知的攻击模式,还能通过行为分析和机器学习应对未知威胁。