DDoS高防为已接入防护的网站业务提供频率控制防护,支持限制源IP的访问频率,以防御HTTP Flood攻击(即CC攻击)。频率控制防护提供多种防护模式,供您在不同场景下调整使用。您也可以自定义频率控制规则,限制单一源IP在短期内异常频繁地访问某个页面。

防护模式

频率控制防护提供不同的防护模式,允许您根据网站的实时流量异常调整频率控制策略,具体包括以下模式。除了不同防护模式外,频率控制防护还支持通过自定义防护规则进行更精确的CC攻击拦截。您可以为需要重点保护的URL自定义频率控制策略,限制单一源IP在短期内异常频繁地访问某个页面。

| 防护模式 | 模式说明 |

|---|---|

| 正常(默认) | 网站无明显流量异常时建议采用此模式。正常模式的频率控制防护策略相对宽松,可以防御一般的CC攻击,对于正常请求不会造成误拦截。 |

| 攻击紧急 | 当发现网站响应、流量、CPU、内存等指标出现异常时,可切换至此模式。攻击紧急模式的频率控制防护策略相对严格。相比正常模式,此模式可以防护更为复杂和精巧的CC攻击,但可能会对少部分正常请求造成误拦截。 |

| 严格 | 严格模式的频率控制防护策略较为严格。该模式会对被保护网站的所有访问请求实行全局级别的人机识别验证,即针对每个访问者进行验证,只有通过认证的访问者才允许访问网站。 |

| 超级严格 | 超级严格模式的频率控制防护策略非常严格。该模式会对被保护网站的所有访问请求实行全局级别的人机识别验证,即针对每个访问者进行验证,只有通过认证的访问者才允许访问网站。相比于严格模式,超级严格模式所使用的全局算法认证在验证算法中还增加反调试、反机器验证等功能。 |

频率控制防护各模式的防护效果排序依次为:超级严格模式 > 严格模式 > 攻击紧急模式 > 正常模式。同时,各防护模式导致误拦截的可能性排序依次为:超级严格模式 > 严格模式 > 攻击紧急模式 > 正常模式。

说明:

- 对于严格模式的全局算法认证,如果是真人通过浏览器的访问请求均可以正常响应。但如果被访问网站的业务是API或原生App应用,将无法正常响应该算法认证,导致网站业务无法正常访问。

- 对于超级严格模式的全局算法认证,如果是真人通过浏览器的访问请求均可以正常响应(可能存在极少部分浏览器处理异常导致无法访问,关闭浏览器后再次重试即可正常访问)。但如果被访问网站的业务是API或原生App应用,将无法正常响应该算法认证,导致网站业务无法正常访问。

配置说明

正常情况下,建议您为已接入防护的域名选择正常频率控制防护模式。该模式的防护策略较为宽松,只会针对访问频次较大的IP进行封禁。当您的网站遭遇大量HTTP Flood攻击时,且正常模式的安全防护效果已经无法满足要求,建议您切换至攻击紧急模式或严格模式。

如果您的网站业务是API或原生App应用,由于无法正常响应严格模式中的相关算法认证,无法使用严格或超级严格模式进行防护。因此,需要通过配置频率控制防护自定义规则对被攻击的URL配置针对性的防护策略,拦截攻击请求。

添加规则说明

| 匹配选项 | 说明 |

|---|---|

| 完全匹配 | 如果请求得uri地址与填写得uri完全相同,则触发规则,执行对应得操作。注意:填写得URI如果没有对应任何逻辑,同样会触发规则判断。如:uri 为/abc ,但是项目中/abc实际业务逻辑不存在。如果请求/abc,该规则同样触发。 |

| 前缀匹配 | 如果请求的整个uri地址的前缀包含填写得uri,则触发规则,执行对应得操作。如:实际请求的uri为/abcdefc,填写的uri为/abc.因为/abcdefc 前缀包含/abc,则触发规则。注意:填写得URI如果没有对应任何逻辑,同样会触发规则判断。如:uri 为/abc ,但是项目中/abc实际业务逻辑不存在。如果请求/abc,该规则同样触发。 |

| 阻断类型 | 模式说明 |

|---|---|

| 拒绝 | 丢弃请求,请求不会回源。 |

| 人机识别 | 对请求作人机验证,如通过验证,则转发请求至源站,否则丢弃请求。 |

| 封禁uri | 配合封禁时间,在封禁时间内,该客户端对 /a 的所有请求,均将被丢弃。 |

| 封禁ip | 配合封禁时间,在封禁时间内,丢弃该客户端的所有请求。 |

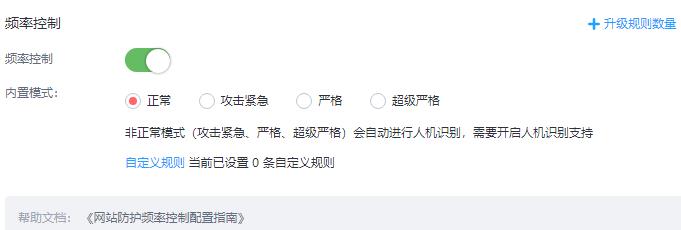

设置频率控制防护模式

- 登录高防IP控制台,点击网站防护。

- 找到要设置频率控制的域名实例,单击操作列的设置。

- 定位到频率控制设置区域,打开开关,选择适当的内置模式,应用频率控制防护。

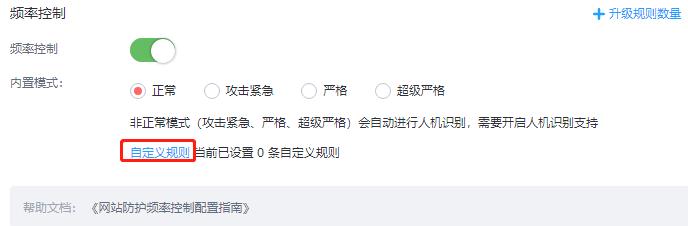

自定义频率控制防护规则

- 登录高防IP控制台,点击网站防护。

- 找到要设置频率控制的域名实例,单击操作列的设置。

- 定位到频率控制设置区域,打开开关,并单击自定义规则。

- 为域名设置频率控制防护规则。

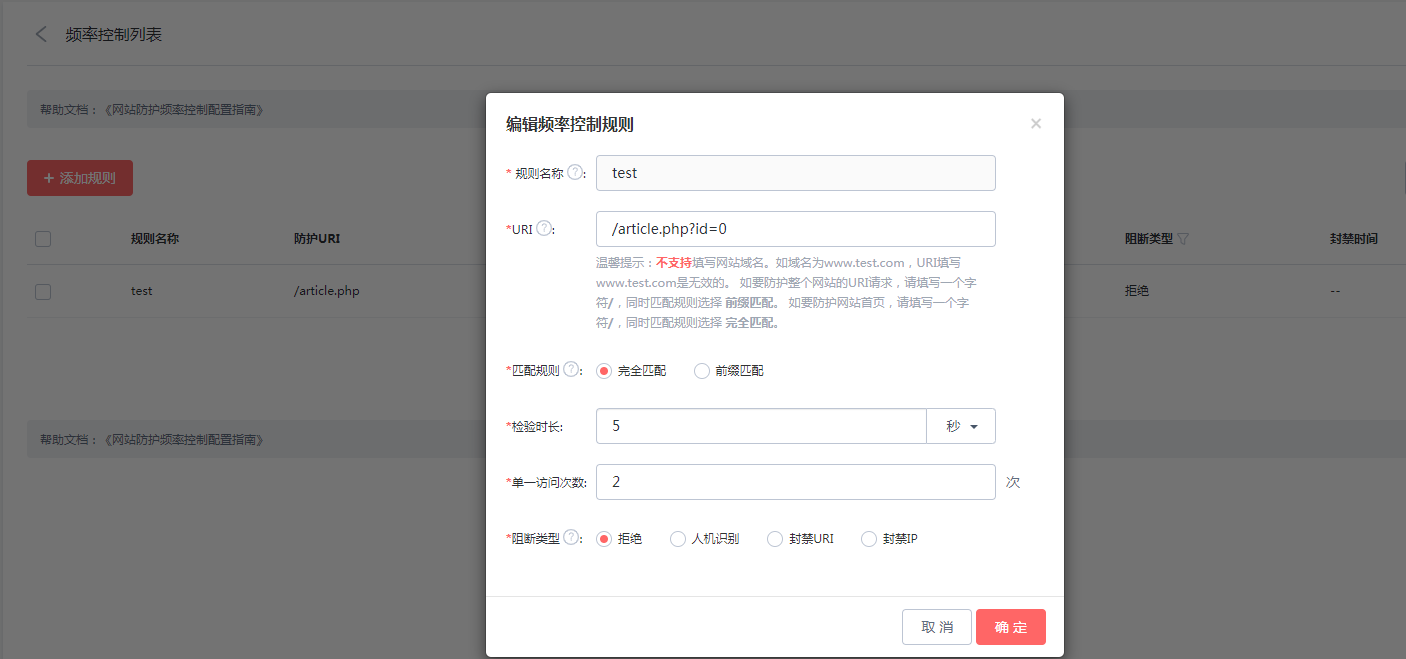

- 新增规则

- 单击列表左上方红底白字添加规则按钮。

- 在新增频率控制规则对话框,完成规则配置,并单击确定。

参数 说明 规则名称 为该规则命名。 URI 指定需要防护的具体地址,如/register。支持在地址中包含参数,如/user?action=login。 匹配规则- 完全匹配:即精确匹配,请求地址必须与配置的URI完全一样才会被统计。

- 前缀匹配:即包含匹配,只要是请求的URI以此处配置的URI开头就会被统计。例如,如果设置URI为

/register,则/register.html会被统计。

- 拒绝:触发条件后,请求不会回源。

- 人机识别:触发条件后,用重定向的方式去访问客户端(返回200状态码),通过验证后才放行。例如,单个IP在20s内访问超过5次则进行人机识别判断,在10分钟内该IP的访问请求都需要通过人机识别,如果被识别为非法将会被拦截,只有被识别为合法才会放行。

- 封禁IP:触发条件后,配合封禁时间,丢弃该IP客户端的所有请求。

- 封禁URI:触发条件后,配合封禁时间,丢弃该客户端对该URI的所有请求。

填写的URI如果没有对应任何逻辑,同样会触发规则判断。如:URI为/abc,但是项目中/abc实际业务逻辑不存在,当请求/abc时,该规则同样触发。 成功添加频率控制自定义规则后,您可以根据需要继续添加多条规则。客户端触发条件被拦截后见到的页面如下所示。

- 编辑规则

- 在规则列表中,定位到要操作的规则,单击其操作列下的编辑。

- 在编辑频率控制规则对话框中,修改规则配置,并单击确定。规则配置的描述见新增规则。

- 删除规则

- 在规则列表中,定位到要删除的规则,单击其操作列下的删除。

- 在删除提示对话框中,单击确定。

- 新增规则