最近,一位客户的网站因为有漏洞,被黑客入侵了,访问直接跳转非法链接。

通过查看网站页面我们发现该客户的网站是采用老旧的ASP程序搭建的,漏洞较多,而且客户也没有程序员,不知道如何修复漏洞。

针对此问题,我们先是给客户恢复了无毒的网站程序,然后通过部署百度云防护应用防火墙进行安全防护。

开启百度云防护很简单,只需要域名解析接入百度云防护记录即可,然后开启Web防护设置功能,开启严格策略集,拦截。

然后就可以正常防御了。

百度云防护可有效防御SQL注入、XSS、文件上传、网页挂马、 BOT爬虫等黑客攻击行为,从而保护企业网站安全。

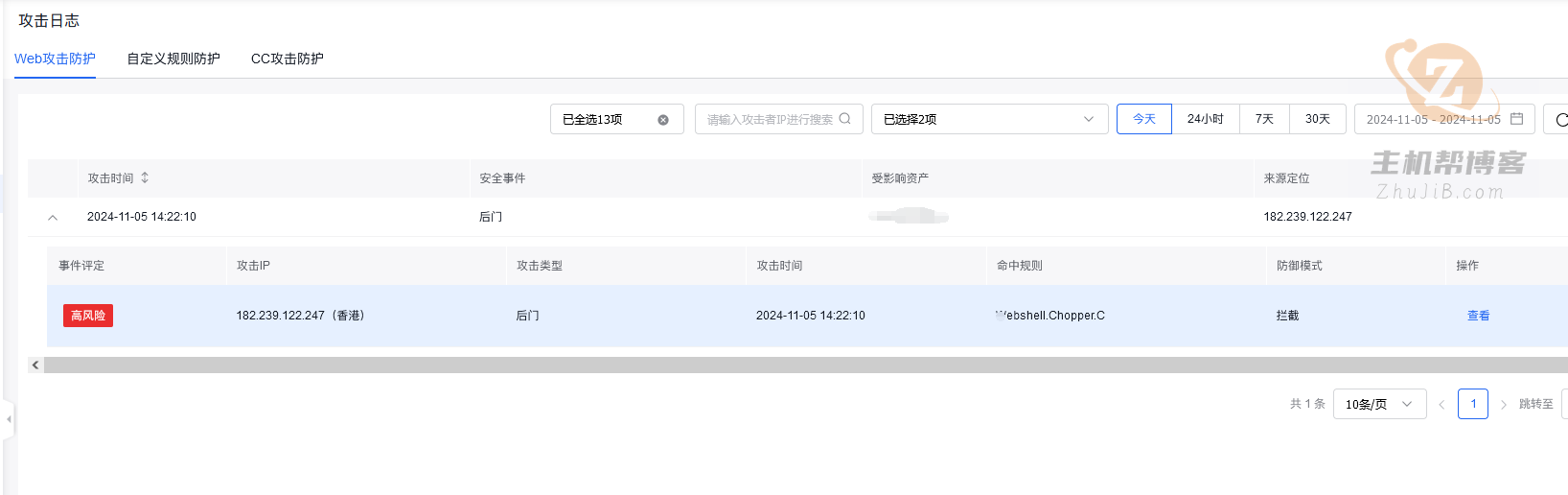

接入成功后,客户网站当天下午就有来自香港的后门入侵记录了。

通过百度云防护的拦截详情来看,这是一个远程代码执行(RCE)攻击,可通过执行代码修改网站文件,好在百度云防护进行了拦截。

这段JSON格式的数据描述了一个HTTP POST请求的头部(header)和正文(body)内容。这个请求看起来是恶意的,因为它包含了尝试执行服务器端代码的代码,这通常与远程代码执行(RCE)攻击有关。下面是对这些内容的解释:

- Header(头部):

connection: close:请求完成后关闭连接。content-type: application/x-www-form-urlencoded:发送的数据格式是URL编码的表单数据。host: www.njyimi.com:目标服务器的主机名。content-length: 1237:请求正文的长度。accept-encoding: gzip, deflate:客户端支持的压缩格式。user-agent:发送请求的客户端信息,这里显示了一个Chrome浏览器和一个Safari浏览器的标识。

- Body(正文):

- 正文部分包含了编码后的JavaScript代码,这些代码经过URL编码,目的是在服务器端执行。代码中包含了多个函数和命令,例如:

Server.ScriptTimeout=3600:设置服务器脚本的超时时间为3600秒。On Error Resume Next:忽略错误,继续执行后续代码。Function bd(byVal s):定义一个名为bd的函数,该函数接收一个字符串参数s,并对其进行处理。Response.Write:用于在服务器端输出内容。Response.End:结束响应。

- 代码中还包含了一些编码后的字符串,这些字符串在解码后可能会执行一些恶意操作,比如创建或修改服务器上的文件。

- 正文部分包含了编码后的JavaScript代码,这些代码经过URL编码,目的是在服务器端执行。代码中包含了多个函数和命令,例如:

这段请求的正文部分包含了潜在的恶意代码,其目的是在服务器端执行,可能用于攻击服务器、窃取数据或其他恶意行为。