ARP攻击的定义

ARP攻击(Address Resolution Protocol Attack),即地址解析协议攻击,是一种网络攻击技术。ARP攻击主要是通过发送假的ARP消息,来破坏网络中数据包正确传输的机制,进而可以窃取信息、中断通信或者使网络资源不可用。

ARP攻击利用了ARP协议的弱点,该协议负责将网络层的IP地址转换为链路层的MAC地址。攻击者通过发送伪造的ARP消息,使得网络设备将流量错误地路由到攻击者指定的目的地,而不是其应有的正常路径。

ARP攻击的起源与发展

ARP攻击在2000年左右首次被广泛关注,当时主要表现为引发IP冲突,随后逐渐演变为更加复杂和隐蔽的攻击方式。ARP攻击的发展历程与网络技术的发展紧密相关,尤其是在交换机和路由器等网络设备越来越普及的背景下。

ARP攻击的实施并不需要直接与目标网络连接,攻击者可以通过监听网络通信,发送伪造的ARP消息,使得网络设备将流量导向攻击者控制的节点。这种攻击方式的成功率取决于网络环境的脆弱性和攻击者的技术能力。

ARP攻击的影响

ARP攻击可能导致网络拥堵、数据泄露、中间人攻击等多种网络安全问题。攻击者可以利用ARP攻击截获、篡改或者拒绝流经的数据包,严重威胁网络通信的安全性和可靠性。

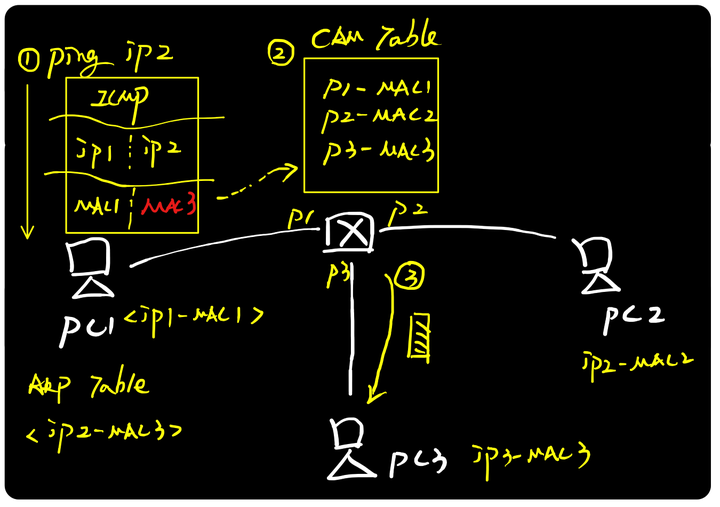

ARP攻击的工作原理

ARP攻击的工作原理涉及几个关键步骤。首先,攻击者会监听网络中的ARP请求和响应,寻找合适的时机插入伪造的ARP消息。这些假消息会使网络设备建立起错误的映射表,将流量导向攻击者控制的节点。一旦建立了这样的映射,所有经过这个网络的流量都将先经过攻击者,这使得攻击者能够拦截、篡改或者丢弃数据包,从而实现攻击的目的。

ARP攻击通常分为以下几个阶段:

- 信息收集:攻击者通过监听网络通信,获取目标系统的IP地址和MAC地址。

- 发送伪造ARP:攻击者向网络发送伪造的ARP消息,声称自己是最优路径。

- 建立映射:网络设备收到伪造的ARP后,会将流量导向攻击者的MAC地址。

- 实施攻击:攻击者可以截获、修改或拒绝流经的数据包,实现窃取信息、中断通信等目的。

如何防御ARP攻击

防御ARP攻击的常见方法包括:

- 使用静态ARP:通过配置静态ARP映射,防止动态ARP消息被滥用。

- 防火墙规则:设置防火墙规则,限制ARP消息的传播,只允许可信任的ARP消息通过。

- 入侵检测系统:部署入侵检测系统(IDS)和入侵防御系统(IPS),监控网络活动,及时发现并阻止异常的ARP流量。

- 教育用户:增强用户的安全意识,避免随意点击不明链接或下载来源不明的文件,减少ARP攻击的可能入口。

以上防御措施需要结合实际情况和最新网络安全研究成果不断更新和改进,以确保有效性。

综上所述,ARP攻击是一种复杂的网络攻击方式,它通过发送伪造的ARP消息来破坏正常的网络通信流程。要有效防御这种攻击,需要综合运用多种技术和策略,并及时更新防御措施以应对不断变化的网络环境和攻击手段。